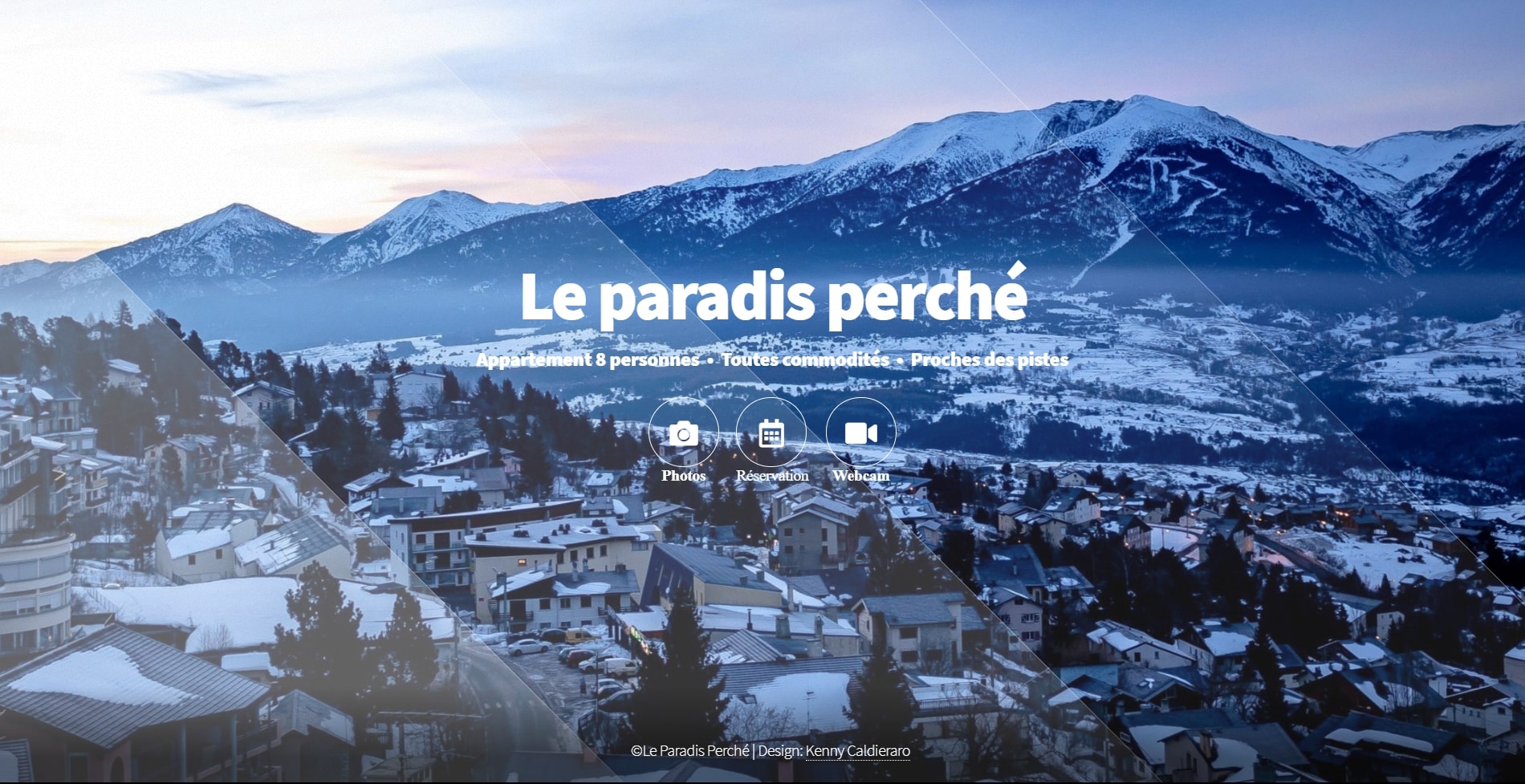

Site de présentation, gestion locative, et réservation gite

Pour Bangkok Airways, les ennuis ont commencé par une publication sur un forum de discussion. En juillet 2021, la société spécialisée en sécurité KELA découvre qu’un internaute utilisant le pseudonyme de « babam » propose à la vente un accès à distance au réseau informatique de la compagnie aérienne thaïlandaise. Ces accès VPN (virtual private network, « réseau privé virtuel ») sont, depuis le début de la crise sanitaire et avec la généralisation du télétravail, devenus des sésames très recherchés par les pirates. Si la chaîne de transaction est impossible à retracer, un mois après la mise en vente de cet accès initial, le groupe LockBit, spécialisé dans le rançongiciel, revendique publiquement une attaque contre Bangkok Airways.

LockBit, REvil, Hive, Ragnar Locker… En trois ans, au fil des attaques contre de grandes entreprises, des hôpitaux ou des collectivités locales, les noms des groupes liés à l’explosion de la criminalité du rançongiciel – ces logiciels malveillants conçus pour paralyser des réseaux informatiques – sont devenus tristement célèbres.

Mais derrière ces gangs se cache en réalité tout un écosystème, qui repose sur une multitude d’acteurs différents, aux liens plus ou moins distendus. « Dans l’imaginaire collectif, quand on pense “groupe de hackeurs”, on pense “bande organisée” ou “mafia”, décrit Ivan Kwiatkowski, analyste de la société de cybersécurité Kaspersky. En réalité, ce sont plutôt des prestataires, tous capables de faire de petites choses et qui se procurent mutuellement ces services. »

Premier chaînon : les « courtiers en accès initial » (initial access broker, IAB). « Ce sont des acteurs malveillants qui vont chercher à obtenir des accès à des réseaux, souvent d’entreprises, car ce sont les plus rentables », explique Livia Tibirna, analyste pour la société de cybersécurité Sekoia. Pour y parvenir, tous les moyens sont bons : du mail frauduleux visant à voler les identifiants d’un utilisateur inattentif à l’exploitation de failles de sécurité avant que celles-ci ne soient corrigées, en passant par le recours aux « botnets », des réseaux de machines infectées par un logiciel malveillant qui sont ensuite loués à d’autres cybercriminels.

Dans la plupart des cas, ces accès sont revendus, principalement sur des forums cybercriminels russophones où les offres d’achat et de vente fleurissent, souvent pour des montants pouvant atteindre plusieurs milliers de dollars. « Les accès sont proposés en fonction du secteur d’activité et du type d’accès vendu. Plus un accès offre un niveau élevé de privilège sur le réseau de la victime, plus il sera revendu cher », résume Livia Tibirna. Parmi les autres critères mis en avant par les courtiers en accès dans leurs offres, on peut citer la localisation de l’entreprise victime ou encore son chiffre d’affaires, utilisé pour estimer le montant des rançons qui seront demandées.

Il vous reste 62.45% de cet article à lire. La suite est réservée aux abonnés.

Aucun commentaire n'a été posté pour l'instant.